Cisco® NAC(ネットワークアドミッションコントロール)ソリューションにより、ネットワーク管理者は、事前に有線、無線、およびリモートのユーザとマシンを認証し、権限の付与、評価、および修復を行ってから、そのユーザに対してネットワークへのアクセスを許可することができます。ネットワーク接続されたデバイス(ノート型パソコン、デスクトップパソコン、その他の企業資産など)がセキュリティポリシーに適合しているかどうかを識別し、ネットワークへのアクセスを許可する前に脆弱性の修復を行います。

Cisco NACは、導入が容易なエンドツーエンドのネットワーク登録およびポリシー適用ソリューションです。この高度なネットワーク セキュリティ製品は、次の機能を備えています。

Cisco NAC の導入により、次の条件に関係なく、すべてのデバイスに対してポスチャ評価および修復サービスを行うことができます。

Cisco NAC は、別の製品や追加モジュールを用意することなく、すべての運用シナリオに対してポリシーを適用可能な独自の機能を備えています。

Cisco NAC ソリューションは次のようなさまざまな方法で、企業に恩恵をもたらします。

Cisco NAC は、ほとんどの認証方式で認証プロキシとして機能します。Kerberos、Lightweight Directory Access Protocol(LDAP)、RADIUS、Active Directory、S/Ident などの認証方式と統合可能です。エンド ユーザの利便性を向上させるために、Cisco NAC では、VPN クライアント、無線クライアント、および Windows Active Directory ドメインのシングル サインオンをサポートしています。管理者はロールベースのアクセス コントロールを実行することで、さまざまな権限レベルの複数のユーザ プロファイルを維持できます。

Cisco NAC は、すべての Windows、Mac OS、Linux ベースの OS およびマシン、そしてゲーム コンソール、PDA、プリンタ、IP フォンなどの PC 以外のネットワーク接続されたデバイスのスキャニングをサポートしています。NAC はネットワークベースのスキャンを実施しますが、必要に応じてカスタムビルトのスキャンを実施することもできます。Cisco NAC は、レジストリ キーの設定、稼働中のサービス、またはシステム ファイルによって特定されるすべてのアプリケーションをチェックできます。

Cisco NAC は、ポリシーに適合していないマシンを検疫エリアへ入れます。これによって、修復リソースへのマシンのアクセスを維持しながら、感染の拡大を防ぐことができます。検疫には、/30 程度のサイズの小さいサブネットを使用するか、検疫 VLAN を使用します。

標準ソフトウェア メンテナンス パッケージの一部としてシスコが提供するセキュリティ ポリシーの自動更新機能では、重要な OS の更新、アンチウイルス ソフトウェアのウイルス定義の更新、およびアンチスパイウェアの定義更新をチェックするポリシーを含め、一般的なネットワーク アクセス条件に関するポリシーが事前に設定されています。これにより、Cisco NAC によって常に最新のポリシーを維持できるため、ネットワーク管理者の管理コストが軽減します。

管理者は、Cisco NAC の Web ベースの管理コンソールを使用して、ユーザが属するロールごとに必要なスキャンのタイプと、リカバリに必要な関連する修復パッケージを定義することができます。1 つの管理コンソールから複数のサーバを管理できます。

検疫エリアに隔離されたデバイスには修復サーバへのアクセス権が与えられます。修復サーバは、OS のパッチとアップデート、ウイルス定義ファイル、または Cisco Security Agent などのエンドポイント セキュリティ ソリューションを提供することができます。管理者は、オプションのエージェントを使用して自動修復を有効にしたり、一連の修復手順を指定したりできます。また、Cisco NAC は監視モードやサイレント修復などの使いやすい機能を提供し、ユーザへの影響を最小にします。

Cisco NAC には、どんなネットワークにも対応できるよう幅広い導入モードが用意されています。仮想または実際の IP ゲートウェイとして、エッジまたは中央に配置できるほか、クライアントのレイヤ 2 またはレイヤ 3 アクセスに対応し、ネットワーク トラフィックにインバンドまたはアウトオブバンドで導入できます。

Cisco NAC は、お客様のネットワークに最適な方法で導入できます。表 1 に詳しい導入オプションを示します。

表 1 Cisco NAC の導入オプション

| 導入モデル | オプション |

|---|---|

| トラフィック通過モード | * 仮想ゲートウェイ(ブリッジ モード) * 実際の IP ゲートウェイ/NAT ゲートウェイ(ルータ モード) |

| 物理的な導入モデル | * エッジ * 中央 |

| クライアント アクセス モード | * レイヤ 3(クライアントは Cisco NAC Server から複数ホップ離して配置) * レイヤ 2(クライアントは Cisco NAC Server に隣接) |

| トラフィック フロー モデル | * インバンド(Cisco NAC Server はユーザ トラフィックに対して常にインライン) * アウトオブバンド(Cisco NAC Server は、認証、ポスチャ評価、および修復の場合のみインライン |

Cisco NAC には、いくつかの中核的コンポーネントと、機能強化のための追加オプション コンポーネントがあります。

中核をなす Cisco NAC Manager および Server のユーザ認証、デバイス準拠性評価、ロールベースのアクセス コントロールの機能に加え、いくつかの高度な Cisco NAC サービス オプションがさらなる運用上の利点とポリシー コントロールを提供します。

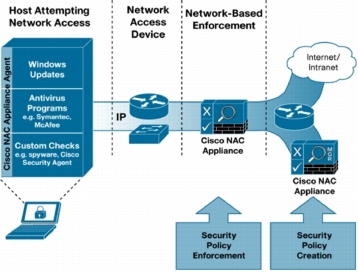

図 1 は、インバンド モードでの Cisco NAC を論理的に示した図です。この構成は、Cisco Aironet® アクセス ポイントを含むすべての 802.11 無線アクセス ポイントと連動して動作します。インバンド モードは、VPN トラフィックにも適した導入モードです。

図 1 インバンド モードでの Cisco NAC アーキテクチャ

トラフィック フロー モードのほか、お客様のネットワークに最適な方法で NAC を導入できるよう、多様な導入オプションがあります。表 2 に、その他の導入オプションの一覧を示します。

表 2 Cisco NAC ネットワーク モジュール導入オプション

| 導入モデル | オプション |

|---|---|

| トラフィック通過モード | * 仮想ゲートウェイ(ブリッジ モード) * 実際の IP ゲートウェイ(ルータ モード) |

| クライアント アクセス モード | * レイヤ 2(クライアントは Cisco NAC Server に隣接) * レイヤ 3(クライアントは Cisco NAC Server から複数ホップ離して配置) |

| トラフィック フロー モデル | * インバンド(Cisco NAC Server はユーザ トラフィックに対して常にインライン) * アウトオブバンド(Cisco NAC Server は、認証、ポスチャ評価、および修復の場合のみインライン) |

インバンド モードの Cisco NAC はあらゆるネットワーク インフラストラクチャに対応しますが、アウトオブバンド モードは Simple NetworkManagementProtocol(SNMP;簡易ネットワーク管理プロトコル)を使用してスイッチと通信します。